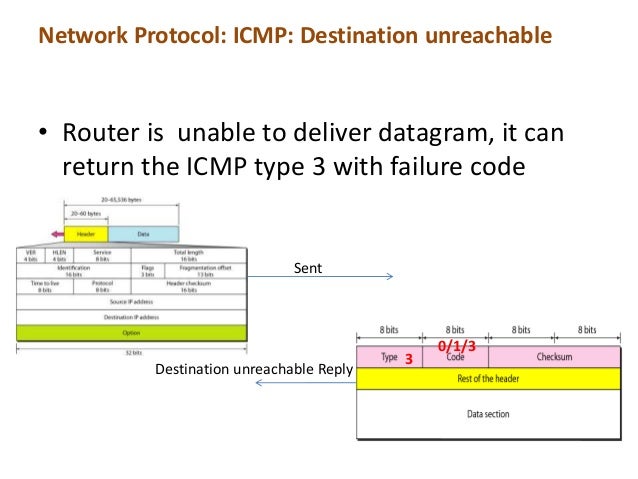

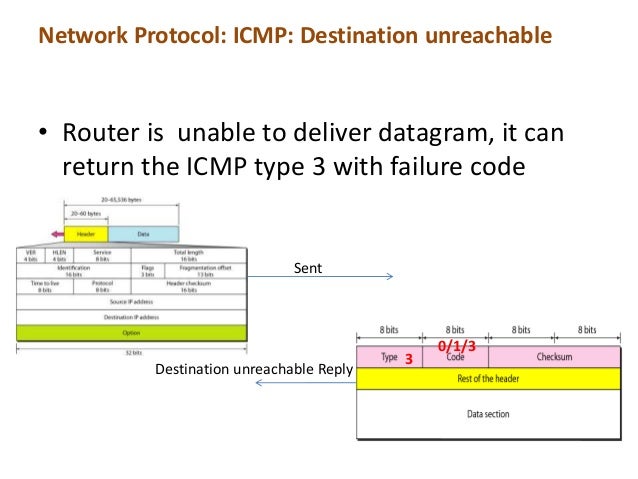

Sie benötigen ICMP-Pakete vom Typ 3 "Ziel nicht erreichbar", um fehlerfreie IP-Verbindungen bereitzustellen .

Der einfachste Weg, ICMP-Pakete vom Typ 3 zum Testen zu generieren, ist die Verwendung des npingProgramms.

Das npingProgramm ist Teil des nmapPakets und muss daher installiert werden. Dafür müssen Sie tun:

sudo apt install nmap

Testen Sie nach der Installation ein Remote-Linux-System, das auf der Remote-Seite ausgeführt wird, und warten Sie auf ICMP-Pakete vom Typ 3 und 4:

sudo tcpdump 'icmp[0] = 3'

oder

sudo tcpdump '(icmp[0] = 3) and (host ip_or_dns_of_nping_sender)'

und dann das andere System / die andere Seite ausführen, um die ICMP-Pakete vom Typ 3 zu senden:

sudo nping --icmp-type 3 ip_or_dns_of_remote

Testen Sie sie unbedingt in beide Richtungen.

Beispiel: Verwenden der Loopback-Schnittstelle, um den Test auf dem lokalen Computer anzuzeigen:

Im ersten Terminal - Abhören von ICMP-Nachrichten vom Typ 3:

$sudo tcpdump -i lo 'icmp[0] = 3'

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on lo, link-type EN10MB (Ethernet), capture size 262144 bytes

21:37:44.089420 IP localhost > localhost: [|icmp]

21:37:45.090092 IP localhost > localhost: [|icmp]

21:37:46.091289 IP localhost > localhost: [|icmp]

21:37:47.093095 IP localhost > localhost: [|icmp]

21:37:48.095019 IP localhost > localhost: [|icmp]

^C

5 packets captured

10 packets received by filter

0 packets dropped by kernel

Im zweiten Terminal - Senden von ICMP-Nachrichten vom Typ 3:

$sudo nping --icmp-type 3 localhost

Starting Nping 0.6.47 ( http://nmap.org/nping ) at 2017-03-06 21:37 WET

SENT (0.0221s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

RCVD (0.2088s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

SENT (1.0228s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

RCVD (1.2088s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

SENT (2.0240s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

RCVD (2.2088s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

SENT (3.0258s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

RCVD (3.2088s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

SENT (4.0277s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

RCVD (4.2088s) ICMP 127.0.0.1 > 127.0.0.1 Destination unreachable (type=3/code=0) ttl=64 id=40477 iplen=28

Max rtt: 186.715ms | Min rtt: 181.081ms | Avg rtt: 184.307ms

Raw packets sent: 5 (140B) | Rcvd: 5 (140B) | Lost: 0 (0.00%)

Nping done: 1 IP address pinged in 4.24 seconds